- Аудит ИТ-инфраструктурыTrue

- Анализ бизнес-процессовTrue

- Разработка требований к информационным системамTrue

- Разработка стратегии создания корпоративных информационных системTrue

- Оптимизация корпоративных информационных системTrue

- Помощь в выборе и внедрении отраслевых ИТ-решенийTrue

- Разработка архитектуры информационных системTrue

- Усовершенствование архитектуры информационных системтак

- Рекомендации по повышению эффективности деятельности ИТ-подразделенийTrue

- Консалтинг в области построения процессов тестирования программного обеспеченияTrue

- Консалтинг в области построения процессов контроля качества разработки программного обеспеченияTrue

- Помощь в проведении закупокTrue

- Поддержка рабочих станций клиентаTrue

- Поддержка сетевого оборудованияTrue

- ХостингTrue

- Управление приложениями клиентаTrue

- Закупка офисного оборудованияTrue

- Настройка офисного оборудованияTrue

- Настройка серверовTrue

- Удаленное администрированиеTrue

- Обеспечение безопасности информацииTrue

Процес побудови локальної мережі - це лише третя частина роботи з конструювання. Другий етап - проведення настройки конфігурації, перший - забезпечення безпеки локальної мережі. Кожному підприємству необхідно зберегти приватність відомостей, які передаються по різних каналах або знаходяться на зберіганні всередині самої корпоративної системи

З якими цілями необхідно забезпечити безпеку?

Мети багато в чому залежать від індивідуальної ситуації. Але можна виділити три основні, характерні для всіх випадків.

- Запобігання будь-яких спроб змінити інформацію, збереження її в незмінному вигляді.

- Забезпечення конфіденційності всіх занесених даних.

- Доступність всіх дій і збереження можливості проводити операції.

Забезпечення незмінності гарантує, що в разі, якщо станеться вторгнення зловмисників всередину операційної системи ПК, файли не піддадуться знищення. Також неможливо зміна їх вмісту і підміна вихідних файлів.

До конфіденційної інформації належать такі відомості:

- відомості, які становлять комерційну таємницю;

- особисті дані санкціонованих користувачів;

- список логінів, паролів;

- документація, що знаходиться у внутрішньому користуванні фірми;

- бухгалтерські звіти;

- збережені робочі листування;

- кадри фото-і відеозйомки, спостережень;

- інша важлива інформація.

Подібні файли представляють особливий інтерес для злочинців і конкурентів, так як можуть використовуватися не тільки для розкрадання фінансових коштів, а й з метою оприлюднення даних в особистих цілях.

При виконанні дій по захисту виникає ще одна проблема: забезпечення доступності. Сервери, принтери, робочі станції, критичні файли і інші ресурси повинні перебувати в стані цілодобового доступу для всіх користувачів.

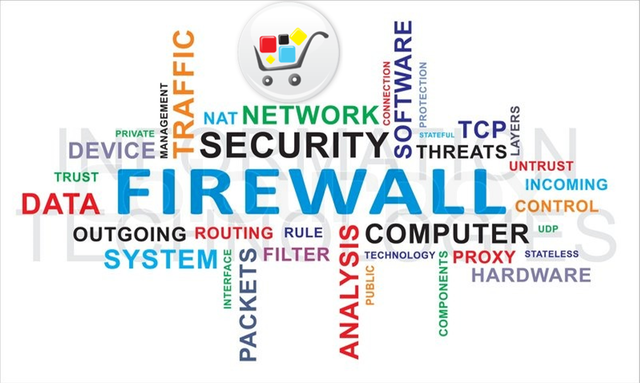

методики захисту

Всі заходи щодо забезпечення безпеки повинні бути попередньо опрацьовані, сформульовані у вигляді плану. Один з найважливіших моментів - профілактика виникнення форс-мажорних ситуацій.

Для забезпечення захисту створюються фізичні перешкоди до проникнення зловмисників до апаратури. Встановлюється контроль над усіма ресурсами системи. Криптографічне перетворення інформації з метою маскування проводиться при передачі її по лініях зв'язку на великі відстані. Заключний етап - створення зводу правил безпеки, примус усіх співробітників організації до їх виконання.

програмні інструменти

Головним чином забезпечення безпеки локальних мереж залежить від програмних засобів. До таких належать:

- Міжмережеві екрани. Це проміжні елементи комп'ютерної мережі, які служать для фільтрації вхідного і вихідного трафіку. Ризик несанкціонованого доступу до інформації стає менше.

- Проксі-сервери. Проводять обмеження маршрутизації між глобальної і локальної частинами мережі.

- VPN. Дозволяють передавати інформацію по зашифрованих каналах.

- Різні набори протоколів, які потрібні для створення захищеного з'єднання і встановлення контролю над елементами локальної мережі.

Ці додатки, вбудовані в оперативну систему і спеціалізовані, шифрують дані. Дані розмежовують потоки інформації.

- Міжмережеві екрани наступного покоління

- Система захисту SD-WAN

- IPS

- Крипто-VPN

- Шлюзи

- Management & Analytics

- Управління посвідченнями і доступом

- Бездротова

- Комутація

- Мережа SD-WAN філії

- Загальнодоступні хмари

- Безпека приватної хмари

- SaaS

- Захист електронної пошти

- Міжмережевий екран веб-додатків (WAF)

- Контролер доставки додатків

- DDoS

- Підписка на продукти по забезпеченню безпеки

- Захист кінцевої точки

- Захист NAC і IoT

- Browser Isolation

- Маскування

- Sandbox

- SIEM

- Захист від вірусів-вимагачів

- Захист центру обробки даних

- Системи запобігання вторгнень і системи міжмережевого екранування (NGFW / NGIPS)

- Системи фільтрації Web-, Email- трафіку (Secure Web Gateway, Secure Email Gateway)

- Системи захисту від атак на веб-додатки (Web Application Firewall)

- Системи забезпечення захисту від DDoS

- Системи управління доступом до мережі (Network Access Control)

- Системи контролю і управління мобільними пристроями (Enterprise Mobile Management)

- Системи моніторингу та аналізу мережевого трафіку для виявлення аномалій (Network Security Monitoring)

- Системи управління вразливостями (Vulnerability Management)

- Системи аудиту та аналізу конфігурацій міжмережевих екранів (Firewall Audit)

- Системи захисту віртуальних середовищ

- Системи захисту баз даних (Database Firewall, DBF)

- Системи управління правами доступу до даних (Information Rights Management, IRM)

- Системи резервного копіювання

- Системи запобігання витоку даних (DLP)

- Системи захисту кінцевих точок (антивірусний захист, контроль портів введення-виведення, персональні FW / IPS, контроль запуску додатків)

- Системи управління привілейованими користувачами і паролями (Privileged Identity Management, PIM)

- Системи збору і кореляції подій (Security Information and Events Manager, SIEM)

- Системи виявлення / запобігання атак "нульового дня" (Advanced Malware Protection / Advanced Threat Detection / DeceptionGrid)

- Решения безопасности для систем ICS и SCADA

- Послуга "Експертна оцінка рівня захищеності ІТ-інфраструктури"

- Послуга "Зовнішні та внутрішні сканування, тести на проникнення"

- Посилених аутентифікацій (з використанням сертифікатів, переносних пристроїв, одноразових паролів та ін.)

- ONE CONTRACTOR" - Це:

- ONE CONTRACTOR" - Це:- Індивідуальний підхід до кожного проекту.

Індивідуальний підхід до реалізації проекту інженерного відділу допоможуть Вам вирішити будь-яку складну задачу.

- Консультації та зустрічі.

Безпосередній контакт з Вами будь-яким способом на зручній Вами території.

- Складання технічного завдання.

Технічне завдання індивідуально для кожного замовлення і залежить від Ваших побажань і вимог.

- Презентація продукту.

Мета презентації - донести до Вас повноцінну інформацію про всі можливі рішення.

- Оптимізація Вашої Безпеки.

Наші експерти допоможуть Вам автоматизувати, проаналізувати і убезпечити ваше майбутнє за допомогою оптимізації наступного покоління.

- Пілотний проект.

Впроваджується з метою оцінки Вами доцільності, необхідного часу, витрат, наявності або відсутності побічних явищ і оцінки розміру ефекту (статистичної мінливості)

- Віртуальний тест на нашому обладнання.

- Демо-версії продукту.

- Підбір та продаж обладнання.

- Завантаження продуктів - Інсталяція продуктів - Налаштування продуктів - Реєстрація продукту.

Скористайтеся нашими Службами впровадження, щоб інтегрувати широкий спектр технологій безпеки і перейти на інші рішення, включаючи застарілі продукти. Ми також оптимізуємо ваші існуючі технології безпеки для підвищення ефективності безпеки.

- Служба підтримки GoobkasSupport 24/7

Задоволеність клієнтів є головним пріоритетом компанії Goobkas. Служби GoobkasSupport від Goobkas надають глобальну підтримку для всіх продуктів які впроваджує Goobkas і краща на ринку сервісне обслуговування. Завдяки службам GoobkasSupport клієнти можуть бути впевнені, що їх рішення безпеки працюють найоптимальнішим чином і забезпечують захист корпоративних ресурсів.

*" Goobkas": - Все це дасть Вам можливість в короткі терміни зробити правильний вибір!!

Goobkas": - Все це дасть Вам можливість в короткі терміни зробити правильний вибір!!

|

Освіта

|

Виробництво

|

Спорт і розваги

|

|

Енергетика

|

Професійний сервіс

|

Уряд

|

|

Фінансові послуги

|

Нерухомість

|

Телекомунікації

|

|

Охорона здоров'я

|

Роздрібна торгівля

|

Перевезення

|

|

Гостинність

|

Сервіс провайдер

|

І інші

|

![Xerox COLOTECH+[(280) A4 250л.] Baumar - Время Покупать](https://images.prom.ua/5051869715_w200_h200_xerox-colotech280-a4.jpg)

![Xerox Premium Color Inkjet Coated (120)[610mmx33m (496L94083)] Baumarpro - Твой Выбор](https://images.prom.ua/4643413028_w200_h200_xerox-premium-color.jpg)